Acht von zehn Deutschen sagen, sie würden ein Deepfake nicht erkennen – so das Ergebnis einer Bitkom-Umfrage von Juni 2023. Ein anschauliches Beispiel für die Möglichkeiten von Deepfake bietet Professor Volker Skwarek anhand eines kurzen Videos. „Wir leben in einer Welt, in der alles gefälscht sein kann“, erklärt ein Sprecher und führt die Bedrohung, die Deepfakes für unsere Gesellschaft darstellen können, in verschiedenen Sprachen aus, mal vor dem Weißen Haus stehend, mal vor dem Kolosseum in Rom – scheinbar. Denn tatsächlich wurden Sprache und Umgebung von einer KI generiert. Wie also finden wir heraus, was wahr ist und was nicht, fragt wiederum der Sprecher – zumal Manipulationen mit Hilfe tiefer neuronaler Netze (englisch: deep neural networks) immer einfacher werden?

Wie sich nachträgliche Manipulationen, und seien sie noch so überzeugend, ganz einfach identifizieren lassen.

Eine Antwort geben Forscher*innen des Forschungs- und Transferzentrums (FTZ) CyberSec der HAW Hamburg mit dem Projekt „Robuste Signatur audiovisueller Medien gegen (deep) fakes (SaM-fake)“. Basierend auf der Software „Trusted Cam“ werden Audioaufnahmen oder Videos mit einer Art Wasserzeichen als authentisch gekennzeichnet. „Jedes einzelne Bild in einem Video wird in Segmente zerlegt, die durch eine mathematisch generierte Signatur wie durch ein Wasserzeichen abgesichert werden. Das macht es nahezu unmöglich, das Wasserzeichen wieder vollständig zu entfernen“, erklärt Volker Skwarek, Leiter des FTZ CyberSec. Nachträgliche Manipulationen, und seien sie noch so überzeugend, lassen sich so ganz einfach identifizieren, während Drehen, Beschneiden, Skalieren oder Kompressionen weiterhin möglich sind – die Wasserzeichen bleiben bestehen. „So können beispielsweise Nachrichten aus Kriegsgebieten verifiziert werden, was wiederum das Vertrauen der Menschen in Medien und letztlich die Gesellschaft stärkt“, hofft Skwarek.

„Mathematisch generierten Signaturen könnten Nachrichten in Social-Media-Kanälen authentifizieren und damit einen Beitrag dazu leisten, die Verbreitung von Fake News und Deepfakes zu reduzieren.“

SaM-fake wird gefördert durch das Programm ‚DATI-Innovationssprints‘ des Bundesministeriums für Bildung und Forschung, der Hamburger Technologie-Entwickler Chainstep ist als Partner aus der Wirtschaft an Bord. Als nächsten möglichen Schritt nennt Skwarek die Absicherung von Messenger-Apps. „Die mathematisch generierten Signaturen könnten Nachrichten in Social-Media-Kanälen authentifizieren und damit einen Beitrag dazu leisten, die Verbreitung von Fake News und Deepfakes zu reduzieren.“ Nun entscheide die Marktmacht, ob SaM-fake flächendeckend eingesetzt werde, fährt der Professor für Technische Informatik fort. Wenn sich also die Community für den flächendeckenden Einsatz von SaM-fake entscheidet, sind wir dann vor Manipulationen sicher? „Sicher nicht, aber sicherer“, so Skwarek. Wie generell im Bereich der IT-Sicherheit gehe es darum, eine „asymmetrische Aufwandserhöhung“ zu erreichen. „Etwas mehr Aufwand für uns und sehr viel mehr für die Hacker. Je besser ein System gesichert ist, desto unattraktiver ist es dann für Angreifer.“

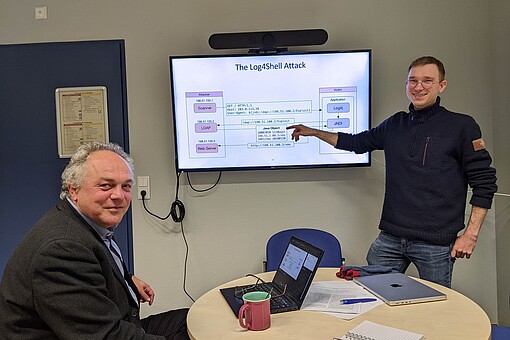

Seit seiner offiziellen Gründung 2012 hat sich das aktuell rund 10-köpfige Team des FTZ CyberSec zum Ziel gesetzt, Hackern ihre Angriffe so unattraktiv wie möglich zu machen – und das in ganz verschiedenen Bereichen. Die Projekte reichen von der Sicherung von dezentralen Energiesystemen oder Identitätsverfahren bis zum Thema Cyber-Block-Forensics. „Wenn Unternehmen oder Einrichtungen nach einem Angriff mit Ransomware erpresst werden, wird Lösegeld oft in Form von Kryptowährungen, basierend auf der Blockchain-Technologie, gezahlt. In unserem Projekt versuchen wir, dem Geld anhand der Transaktionsdaten zu folgen“, erläutert Skwarek.